Za dwa dni minie dokładnie rok od publikacji pierwszego wpisu(w zamyśle - odcinka!) dotyczącego zagadnień związanych z analizami ryzyka. Plany kontynuacji były wielkie, a skończyło się jak zawsze? No, prawie. Zrobię sobie chwilę przerwy od mozolnej budowy mojego DevOpsowego labu i podejmę challenge.

Nie bez powodu rozpocząłem z tym całym ryzykiem od pewnej skróconej charakterystyki ułomności natury ludzkiej w rozumieniu czym ryzyko właściwie jest. Ułomności dotyczą nas wszystkich. Są zwyczajnie powszechne. Stosowanie macierzy ryzyk (ang. Risk Matrix lub ang. Heat Map) również jest powszechne. Szczególnie w tzw. cyberbezpieczeństwie.

Co to jest macierz ryzyka?

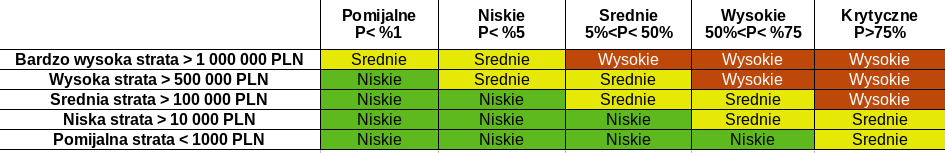

Macierzą ryzyka jest tabelka. Tabelka taka, w zależności od przyjętych decyzji eksperckich, bądź dobrych praktyk branżowych ma wymiary 4x4, 5x5, 6x6, czy 8x8. Bywają jednak też takie (by nikogo nie urazić) które mają wymiary 3x3. Kolumny opisują prawdopodobieństwo, a wiersze następstwa, czy też wielkość strat. Oczekuje się, że zadaniem takiej tabelki będzie wsparcie dezycji w dziedzinie zarządzania ryzykiem. W naszym przypadku (ale są tez inne) - ryzykiem cyberbezpieczeństwa. Mamy też kolory - niskie bądź pomijalne straty - kolor zielony, dalej kolor żółty, a na końcu intensywnie czerwony. Na czym to wsparcie miałoby polegać? Ano, na tym, że decydenci widząc taką tabelkę, mogliby podjąć właściwą decyzję co do każdego z przeanalizowanych i przedstawionych w takiejż tabelce, ryzyk. POniżej przyklad:

Przyjrzyjmy się dokładniej. Przyjęte wymiary takiej tabelki istotnie ograniczają nam kwantyfikację różnych wartości liczbowych zarówno prawdopodobieństwa, jak i wysokości strat. Dlatego też przyjmuje się dla P - wartości porządkowe (skala porządkowa) a dla strat - przedziały (lub zakresy - jak kto woli), które również przedstawiono na skali porzadkowej - pomijalne, niskie, srednie, wysokie, krytyczne. Zatem, dla porządku zajmiemy się tabelką o wymiarach 5x5.

I teraz w zależności od tego jakie, jak i czym dane ryzyko badaliśmy, wpada nam do tej magicznej tabelki, która momentalnie podpowie decydentom co robić! Genialne! Jak “niskie” - to nic nie robić, jak “średnie” to średnio robić - czyli obserwować czy sie nie powiększa (albo nóżek nie dostaje, czy nie zaczyna się ruszać). No, a jak wysokie - to tutaj się już zarty kończą i trzeba się zabrać za zarządzanie, a więc:

- Eliminację, bądź “obniżenie” ryzyka, do akceptowalnego poziomu, tak aby znowu nie musieć sobie nim głowy zawracać,

- Próba podzielenia się tymże ryzykiem (za odpowiednią opłatą) z ubezpieczycielem,

- Wpisać na listę TO-DO..

Celowo nie wpisałem czwartego podejścia do zarządzania ryzykiem czyli akceptacji, bo tutaj mówimy o HIGH.. o czerwonych!, przepraszam.. czerwonym! a nawet mocno czerwonym.

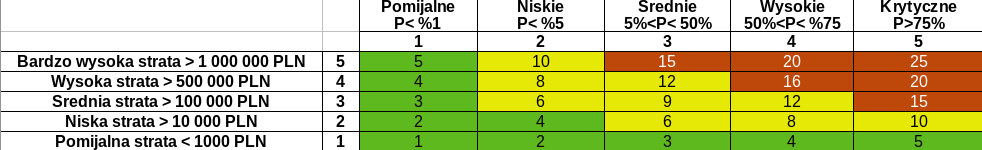

Jak widać z tej tabelki, wychodzi nam wzór: Wysokość oczekiwanej straty X P jej powstania = ryzyko. Czyli np. Średnia X Niskie = Niskie . Prawda, że proste?

Skąd się biorą przypisane wartości w macierzy ryzyka?

Jeśli nie chciałoby by mi się już pisać, to napisałbym, że z “metody eksperckiej”. :-) Różne dobre praktyki czy standardy branżowe definiują te przedziały dla prawdopodobieństwa jak i wysokości strat, które w skali porządkowej przedstawia się w tabelce. Przedziały strat można podać liniowo lub logarytmicznie, zachowując jakieś proporcje wobec zasobów finansowych danej firmy. Albowiem jedna “przewróci się” już po stracie 100 000 PLN, a inna nawet nie mrugnie przy 10 000 000 PLN.

Natomiast kształt obszarów zielonych, żółtych i czerwonych zależy od przyjętego - uwaga trudne wyrażenie - apetytu na ryzyko - w danej firmie. Tak, że na przykład: “Średnia” X “Wysokie” może równać się “Wysokie” lub też.. “Średnie”, “Niska” ale prawie pewna to “Wysokie”, ale czemu nie “Średnie”, “Bardzo Wysoka” ale mało prawdopodobna to z kolei “Niskie” i tak dalej. Bardzo ważna sprawa, ponieważ zarząd podejmujący decyzję w oparciu taki kolorowy obrazek wyda albo nie wyda X PLN, zrobi coś, ale nie zrobi czegoś innego.

Żeby “ułatwić” zrozumienie, częstwo wprowadza się jeszcze cyferki - wartości porządkowe, przyjmowane arbitralnie. A potem wykonuje się pseudo-matematyczne operacje mnożenia jednej cyferki przez druga i z przyjętej skali, np. 1-5 - niskie, 6-14 - średnie, 15+ wysokie, odczytuje się miarę ryzyka. I tutaj, w zależności od przyjętej skali, będziemy mieć odpowiednie pokrycie terenu kolorkami, czyli nasz apetyt na ryzyko.

Pomieszanie pojęć

Po pierwsze, często do poważnego i wcale kluczowego zagadnienia zarządzania ryzykiem, zabieramy się do tego kompletnie nieprzygotowani. Liczymy na swoją ekspercką wiedzę i intuicję, zakładając że to wystarczy. Ogromny błąd. Pomimo faktu, iż mamy zdefiniowane w naszych regulacjach (jeśli firma operuje na rynku chociaż trochę regulowanym) czym jest: ryzyko, podatność, zagrożenie, wielkość oczekiwanej straty; to mało kto o nich pamięta, a jeszcze mniej rozumie. Pytając o podatności i ryzyka: admina Linuxa, bazodanowca, analityka biznesowego, specjalistę ds. sprzedaży czy kierownika helpdesku dostaniemy różne odpowiedzi.

W ten sposób, nie dbając o powszechne zrozumienie, zaczynamy nasze techniki zbierania danych, które docelowo mają zasilić naszą magiczną matrycę ryzyk. Czytamy potem w raporcie o “ryzykach zagrożenia związanych z podatnościami”, “wysokich podatnościach stanowiących ryzyka, lubo też “zagrożeniach wynikających z ryzyk”, itd. Język angielski w publikacjach “advisory” i szeroko pojętego marketingu rozwiązań bezpieczeństwa również dokłada swoje. Irytujące i denerwujące zwroty udające jakąś specyficzną wiedzę, które od biedy można potraktować jako mocne skróty myślowe, typu: “High-Risk vulnerabilities”, “Top 10 High Risks” i dalej czytamy o podatnościach, czytamy o jakimś wpływie - “impact” gdzie dalej wyliczone są właściwie zdarzenia które mogą prowadzić do straty. Nic o ryzykach. Czasem mam wrażenie, że branża (firmy, agendy, producenci, instytucje) cyberbezpieczeństwa opowiada swoje, a ci od ryzyka w tej materii są z tego kompletnie wyłączeni. A potem pracownicy z tej samej firmy tylko jeden “od bezpieczeństwa” a drugi “ten od ryzyka” nie sa w stanie się dogadać.

Wymienione i podlinkowane przeze mnie przykłady merytorycznie nie muszą być złe. A nawet nie są. Za to dość frywolnie operują pojęciami, które mają swoje definicje i znaczenie, a przez to wpływ na tę całościową komunikację o ryzyku.

To, czy dana podatność prowadzi do wysokiej oczekiwanej straty określa przede wszystkim KONTEKST systemu czy eko-systemu IT, gdzie podatność faktycznie istnieje. A to, czy strata jest wysoka czy niska, określa konkretny KONTEKST biznesowy dla tego systemu. Sama podatność może mieć atrybuty takie jak:

- Latwość jej wykorzystania (czy trzeba samodzielnie napisać exploita, czy wystarczy “kupić” sparametryzowaną usługę w darknecie),

- Powszechność jej występowania (np. nie jeden system na 100, a np. we wszystkich laptopach w firmie niezależnie od wersji Windowsa),

- Czy można ją wykorzystać zdalnie, czy lokalnie

Tym sposobem określa się tejże podatności - “severity rating”; czy jak ja to nazywam - poziom istotności. A nie “ryzyko podatności”! Do diabła ciężkiego. NIST tutaj robi krecią robotę ze swoim kalkulatorem, który dodaje, mnoży i przelicza różne, fajnie zdefiniowane, ale niezależne od siebie metryki z przypisanymi wartościami porządkowymi (temat na oddzielną dyskusję). Atrybuty te mogą - i często tak jest - podnosić końcowe miary samego ryzyka, ale ryzykiem na pewno nie są!

W każdym razie, przekaz jest taki, że wykryto łatwą do wykorzystania podatność, więc w alarmistycznym tonie zaczyna się o tym trąbić. Bezpieczniki lecą do swoich nieskalibrowanych skanerów z fabrycznymi politykami skanowania i pif-paf już każdy admin dostaje w dziób raportem (z CC: na wszystkich świętych), że jeśli do jutra rana nie połata podatności, które “wykrył” skaner (bez znaczenia czy to false-positive czy nie), to się świat cały skończy, wraz z okolicą. A jak nie masz pan skanera, to kup pan skaner.. bo ryzykaaa…itd.

ciąg dalszy nastąpi..